چهارشنبه ۲۶ تیر ۹۸ | ۱۵:۱۴ ۵۸۲ بازديد

گوگل به نظر می رسد مشکلی در توقف برنامه های مخرب از غرق شدن در فروشگاه Play داشته باشد.

در مواردی که به نظر می رسد مورد دیگری از نرم افزارهای مخرب که به عنوان یک برنامه مشروع شناخته می شوند، محققان امنیتی Symantec یک برنامه جدید را پیدا کرده اند که خود را به عنوان یک نسخه غیر رسمی نرم افزار پیام رسان Telegram معرفی می کند - فقط برای فشار دادن وب سایت های مخرب در پس زمینه.

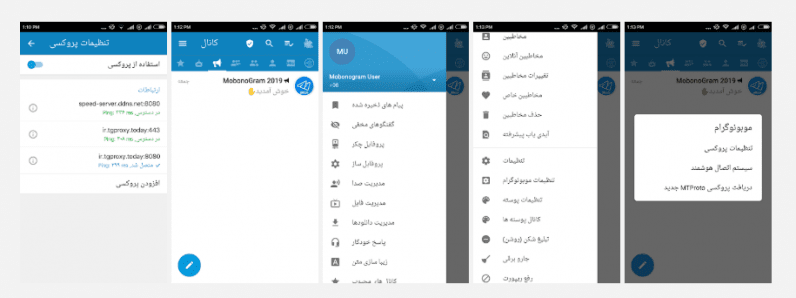

به نام MobonoGram 2019، این برنامه از کد منبع باز برنامه Telegram معتبر استفاده کرد، اما قبل از انتشار آن در فروشگاه Google Play، با نرم افزارهای مخرب تزریق شد.

کد مخرب در دستگاه آلوده به منظور انتشار نرم افزارهای مخرب "Android.Fakeyouwon" مورد استفاده قرار گرفت و URL های مخرب دریافت شده از یک سرور فرمان و کنترل (C & C) را بارگیری کرد.

Google Play به عنوان یک حفره برای نرم افزارهای مخرب است

این اولین بار نیست که برنامه های مخرب در فروشگاه Play گوگل پیدا شده اند. در عرض چند ماه گذشته، غول جستجو با شمار زیادی از برنامه های مخرب در فروشگاه App مبارزه کرده است.

بخاطر ماهیت باز پلتفرم، مسئله ای است که به وقوع می پیوندد.

از برنامه های تقلبی و بازی ها برای کپی کردن برنامه هایی که به طور صریح تبلیغاتی در دستگاه های آلوده، از نرم افزارهای جاسوسی به برنامه های تبلیغاتی به منظور تولید درآمد ناامن استفاده می کنند، میزان تهدیدات دستگاه های اندرویدی بسیار گسترش یافته است.

از سوی دیگر، گوگل توانسته است Google Play Protect را به عنوان وسیله ای برای محافظت از دستگاه ها از برنامه های کاربردی مضر استفاده کند.

در حالی که تلاش های این شرکت باعث حذف بیش از 700،000 برنامه تنها در سال گذشته شد، شکاف در روند بررسی آن بارها و بارها باعث شده است که برنامه های بد با گذشت زمان و بار دیگر از بین بروند.

مسائل نیز با مشکلی بزرگتر از Play Store همراه شده است: بازیگران بد می توانند قصد واقعی خود را از طریق مخرب کردن کد مخرب در پشت موانع رمزگذاری که سخت افزار را برای تشخیص نرم افزارهای مخرب دچار مشکل می کنند، مسدود کنند.

با وجود این جریان مستمر از گزارشهای مربوط به ابزارهای تبلیغاتی جدید و سایر بدافزارهایی که در فروشگاه Google Play یافت میشوند، گوگل همچنان بر این تأکید است که نرخها در واقع بسیار پایین هستند و کاربران تنها تنها برنامههای نصب شده از Google Play را امنتر میکنند.

اما این حوادث به منظور نشان دادن محدودیت های فیلتر برنامه های خود گوگل، افزایش نگرانی های امنیتی در مورد فروشگاه آن ظاهرا بررسی شده است.

چگونه بدافزار MobonoGram کار می کند

MobonoGram موجود در زبان انگلیسی و فارسی، کاربران را در کشورهایی مانند ایران و روسیه هدف قرار داده است - جایی که برنامه رسما ممنوع است - و ایالات متحده.

محققان دریافتند که اگر چه برنامه قابلیت ارسال پیام های اساسی را فراهم می کند، همچنین نشان داده شد که مخفیانه چند سرویس در دستگاه را بدون رضایت کاربر اجرا می کند، همچنین بارگیری و مرور جریان بی پایان وب سایت های مخرب در پس زمینه.

"ترجمه مبالغهام یک نسخه غیر رسمی جریان اصلی Telegram است که بدون هیچ گونه فیلتر شکن کار می کند و ویژگی های بسیار بیشتری از Telegram و سایر نسخه های غیر رسمی دارد"، ترجمه فارسی توضیحات برنامه را می خواند.

برنامه مخرب دارای یک مکانیزم ماندگاری بود که برنامه را هر بار که دستگاه را بوت کرد یا هر بار که یک برنامه نصب یا به روز شد، راه اندازی کرد.

بر طبق محققان، این ویژگی Autostart که به عنوان یک سرویس پیش زمینه اجرا می شود یا پس از گذشت دو ساعت در صورت خاتمه سرویس، دوباره شروع می شود، برای ایجاد تعدادی از سرویس های اضافی بدون دانش کاربر استفاده می شود.

هنگامی که برنامه در حال اجرا بود، به مجموعه ای از سرویس دهنده های C & C دسترسی پیدا کرد تا URL های خرابکارانه، یک عامل کاربر مرورگر برای مخفی کردن منبع درخواست و سه کد جاوا اسکریپت را دریافت کند.

محققان اظهار داشتند که کد جاوا اسکریپت برای ایجاد تقلب کلیک و ایجاد درآمد آگهی تقلبی طراحی شده است.

"رویدادهای کلیک در عمل دیده نمی شد، حتی اگر همه جاوا اسکریپت ها واقعا لود شده بودند. با این وجود، ما نمیتوانیم به طور کامل امکان استفاده از نرم افزارهای مخرب را برای تقلب در کلیک یا برخی دیگر از سرقتهای مخرب رد کنیم. "

به غیر از این، محققین سیمانتک نیز دریافتند که برخی از URL ها وجود دارند که باعث ایجاد یک حلقه بی نهایت درخواست ها به یک وب سایت مخرب می شود. چنین فعالیتی می تواند باتری دستگاه را از بین ببرد، در حالی که به طور بالقوه باعث خرابی آن می شود.

بر اساس داده های دور سنجی بین ماه های ژانویه تا ماه مه سال 2019، شرکت امنیتی سایبری اعلام کرد که 1،235 عفونت مربوط به خانواده بدافزار Android.Fakeyouwon را شناسایی کرده و مسدود کرده است، با بیشترین تعداد عفونت در ایالات متحده، ایران، هند و امارات متحده عربی.

بلافاصله مشخص نیست که چه مدت MobonoGram 2019 در دسترس بود. اما این برنامه بیش از 100000 بار دانلود شده است، و توسعه دهنده - RamKal Developers - حداقل تا پنج روز به روز رسانی را پیش از آنکه گوگل آن را از فروشگاه Play حذف کرد. همان توسعه دهنده نیز یک برنامه دوم به نام Whatsgram منتشر کرد که رفتار مشابه مشابهی را نشان داد.

با این حال، یک جستجوی ساده نشان می دهد که برنامه ها همچنان در مخازن برنامه های غیر رسمی شخص ثالث در دسترس هستند.

در مواردی که به نظر می رسد مورد دیگری از نرم افزارهای مخرب که به عنوان یک برنامه مشروع شناخته می شوند، محققان امنیتی Symantec یک برنامه جدید را پیدا کرده اند که خود را به عنوان یک نسخه غیر رسمی نرم افزار پیام رسان Telegram معرفی می کند - فقط برای فشار دادن وب سایت های مخرب در پس زمینه.

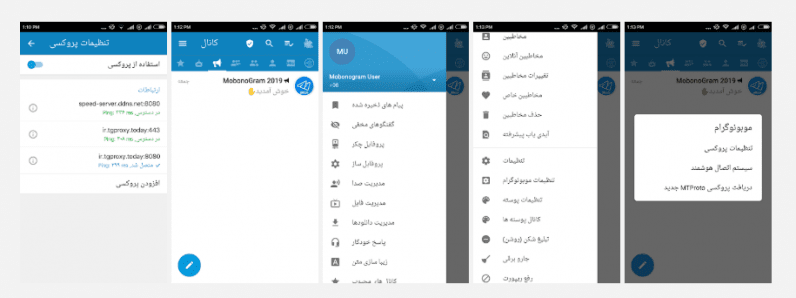

به نام MobonoGram 2019، این برنامه از کد منبع باز برنامه Telegram معتبر استفاده کرد، اما قبل از انتشار آن در فروشگاه Google Play، با نرم افزارهای مخرب تزریق شد.

کد مخرب در دستگاه آلوده به منظور انتشار نرم افزارهای مخرب "Android.Fakeyouwon" مورد استفاده قرار گرفت و URL های مخرب دریافت شده از یک سرور فرمان و کنترل (C & C) را بارگیری کرد.

Google Play به عنوان یک حفره برای نرم افزارهای مخرب است

این اولین بار نیست که برنامه های مخرب در فروشگاه Play گوگل پیدا شده اند. در عرض چند ماه گذشته، غول جستجو با شمار زیادی از برنامه های مخرب در فروشگاه App مبارزه کرده است.

بخاطر ماهیت باز پلتفرم، مسئله ای است که به وقوع می پیوندد.

از برنامه های تقلبی و بازی ها برای کپی کردن برنامه هایی که به طور صریح تبلیغاتی در دستگاه های آلوده، از نرم افزارهای جاسوسی به برنامه های تبلیغاتی به منظور تولید درآمد ناامن استفاده می کنند، میزان تهدیدات دستگاه های اندرویدی بسیار گسترش یافته است.

از سوی دیگر، گوگل توانسته است Google Play Protect را به عنوان وسیله ای برای محافظت از دستگاه ها از برنامه های کاربردی مضر استفاده کند.

در حالی که تلاش های این شرکت باعث حذف بیش از 700،000 برنامه تنها در سال گذشته شد، شکاف در روند بررسی آن بارها و بارها باعث شده است که برنامه های بد با گذشت زمان و بار دیگر از بین بروند.

مسائل نیز با مشکلی بزرگتر از Play Store همراه شده است: بازیگران بد می توانند قصد واقعی خود را از طریق مخرب کردن کد مخرب در پشت موانع رمزگذاری که سخت افزار را برای تشخیص نرم افزارهای مخرب دچار مشکل می کنند، مسدود کنند.

با وجود این جریان مستمر از گزارشهای مربوط به ابزارهای تبلیغاتی جدید و سایر بدافزارهایی که در فروشگاه Google Play یافت میشوند، گوگل همچنان بر این تأکید است که نرخها در واقع بسیار پایین هستند و کاربران تنها تنها برنامههای نصب شده از Google Play را امنتر میکنند.

اما این حوادث به منظور نشان دادن محدودیت های فیلتر برنامه های خود گوگل، افزایش نگرانی های امنیتی در مورد فروشگاه آن ظاهرا بررسی شده است.

چگونه بدافزار MobonoGram کار می کند

MobonoGram موجود در زبان انگلیسی و فارسی، کاربران را در کشورهایی مانند ایران و روسیه هدف قرار داده است - جایی که برنامه رسما ممنوع است - و ایالات متحده.

محققان دریافتند که اگر چه برنامه قابلیت ارسال پیام های اساسی را فراهم می کند، همچنین نشان داده شد که مخفیانه چند سرویس در دستگاه را بدون رضایت کاربر اجرا می کند، همچنین بارگیری و مرور جریان بی پایان وب سایت های مخرب در پس زمینه.

"ترجمه مبالغهام یک نسخه غیر رسمی جریان اصلی Telegram است که بدون هیچ گونه فیلتر شکن کار می کند و ویژگی های بسیار بیشتری از Telegram و سایر نسخه های غیر رسمی دارد"، ترجمه فارسی توضیحات برنامه را می خواند.

برنامه مخرب دارای یک مکانیزم ماندگاری بود که برنامه را هر بار که دستگاه را بوت کرد یا هر بار که یک برنامه نصب یا به روز شد، راه اندازی کرد.

بر طبق محققان، این ویژگی Autostart که به عنوان یک سرویس پیش زمینه اجرا می شود یا پس از گذشت دو ساعت در صورت خاتمه سرویس، دوباره شروع می شود، برای ایجاد تعدادی از سرویس های اضافی بدون دانش کاربر استفاده می شود.

هنگامی که برنامه در حال اجرا بود، به مجموعه ای از سرویس دهنده های C & C دسترسی پیدا کرد تا URL های خرابکارانه، یک عامل کاربر مرورگر برای مخفی کردن منبع درخواست و سه کد جاوا اسکریپت را دریافت کند.

محققان اظهار داشتند که کد جاوا اسکریپت برای ایجاد تقلب کلیک و ایجاد درآمد آگهی تقلبی طراحی شده است.

"رویدادهای کلیک در عمل دیده نمی شد، حتی اگر همه جاوا اسکریپت ها واقعا لود شده بودند. با این وجود، ما نمیتوانیم به طور کامل امکان استفاده از نرم افزارهای مخرب را برای تقلب در کلیک یا برخی دیگر از سرقتهای مخرب رد کنیم. "

به غیر از این، محققین سیمانتک نیز دریافتند که برخی از URL ها وجود دارند که باعث ایجاد یک حلقه بی نهایت درخواست ها به یک وب سایت مخرب می شود. چنین فعالیتی می تواند باتری دستگاه را از بین ببرد، در حالی که به طور بالقوه باعث خرابی آن می شود.

بر اساس داده های دور سنجی بین ماه های ژانویه تا ماه مه سال 2019، شرکت امنیتی سایبری اعلام کرد که 1،235 عفونت مربوط به خانواده بدافزار Android.Fakeyouwon را شناسایی کرده و مسدود کرده است، با بیشترین تعداد عفونت در ایالات متحده، ایران، هند و امارات متحده عربی.

بلافاصله مشخص نیست که چه مدت MobonoGram 2019 در دسترس بود. اما این برنامه بیش از 100000 بار دانلود شده است، و توسعه دهنده - RamKal Developers - حداقل تا پنج روز به روز رسانی را پیش از آنکه گوگل آن را از فروشگاه Play حذف کرد. همان توسعه دهنده نیز یک برنامه دوم به نام Whatsgram منتشر کرد که رفتار مشابه مشابهی را نشان داد.

با این حال، یک جستجوی ساده نشان می دهد که برنامه ها همچنان در مخازن برنامه های غیر رسمی شخص ثالث در دسترس هستند.

- ۰ ۰

- ۰ نظر

استارتاپی برای افزایش علاقه توسعه دهندگان به امنیت سایبری

استارتاپی برای افزایش علاقه توسعه دهندگان به امنیت سایبری یادگیری ماشین لرنیتنگ یا یادگیری ماشینی را از کجا شروع کنیم؟

یادگیری ماشین لرنیتنگ یا یادگیری ماشینی را از کجا شروع کنیم؟ حل مشکل فایرفاکس با برنامه های آنتی ویروس در HTTPS

حل مشکل فایرفاکس با برنامه های آنتی ویروس در HTTPS پردرآمدترین زبان های برنامه نویسی در حوزه مالی

پردرآمدترین زبان های برنامه نویسی در حوزه مالی آیا TypeScript میتواند جایگزین JavaScript شود

آیا TypeScript میتواند جایگزین JavaScript شود 12 فریم ورک جذاب Node.js برای برنامه نویسان در سال 2019

12 فریم ورک جذاب Node.js برای برنامه نویسان در سال 2019 فیلم هایی که از نتفیلیکس استفاده می کنید توسط زبان برنامه نویسی پایتون انجام می شوند

فیلم هایی که از نتفیلیکس استفاده می کنید توسط زبان برنامه نویسی پایتون انجام می شوند